겉바속촉

Windows 서버 5. 보안 관리 본문

주요정보통신기반시설_Windows 서버

5. 보안 관리

5.1 백신 프로그램 설치

양호 : 바이러스 백신 프로그램이 설치되어 있는 경우

취약 : 바이러스 백신 프로그램이 설치되어 있지 않은 경우

백신 프로그램이 설치되지 않은 경우 웜, 트로이목마 등의 악성 바이러스로 인한 시스템 피해 위험이 있습니다.

***참고***

- 웜: 악의적인 목적을 가지고 자기 자신을 복제해 전파시키며 주로 네트워크 공유 폴더나 메일로 전파됨

- 트로이목마: 고의적으로 악의적 목적이 있는 파일, 주로 다른 악성코드나 위장된 프로 그램으로 전파되거나 인터넷을 통해 다운로드 됨

• 안철수 연구소: http://www.ahnlab.com

• 하우리: http://www.hauri.co.kr

• 노턴라이프락(구 시만텍): https://kr.norton.com/

• 한국트렌드마이크로: http://www.trendmicro.co.kr

• 알약: https://www.estsecurity.com/

5.2 SAM 파일 접근 통제 설정

양호 : SAM 파일 접근권한에 Administrator, System 그룹만 모든 권한으로 설정되어 있는 경우

취약 : SAM 파일 접근권한에 Administrator, System 그룹 외 다른 그룹에 권한이 설정되어 있는 경우

***참고***

- SAM(Security Account Manager): 사용자와 그룹 계정의 패스워드를 관리하고, LSA(Lo cal Security Authority)를 통한 인증을 제공

SAM 파일이 노출될 경우 패스워드 공격 시도로 인해 계정 및 패스워드 데 이터베이스 정보가 탈취될 우려 존재하기 떄문에 관리자 및 시스템 그룹만 SAM파일에 접근할 수 있도록 제한해줍니다.

단계1. %systemroot%\system32\config\SAM> 속성> 보안

단계2. Administrator, System 그룹 외 다른 사용자 및 그룹 권한 제거

5.3 화면보호기 설정

양호 : 화면 보호기를 설정하고 대기 시간이 10분 이하의 값으로 설정되어 있으며, 화면 보호기 해제를 위한 암호를 사용하는 경우

취약 : 화면 보호기가 설정되지 않았거나 암호를 사용하지 않은 경우 또는, 화면 보호기 대기 시간이 10분을 초과한 값으로 설정되어 있는 경우

바탕화면> 마우스 우클릭>

개인 설정> 잠금화면 > 화면 보호기 설정 >

"다시 시작 할 때 로그온 화면 표시" 체크, "대기 시간" 10분 설정

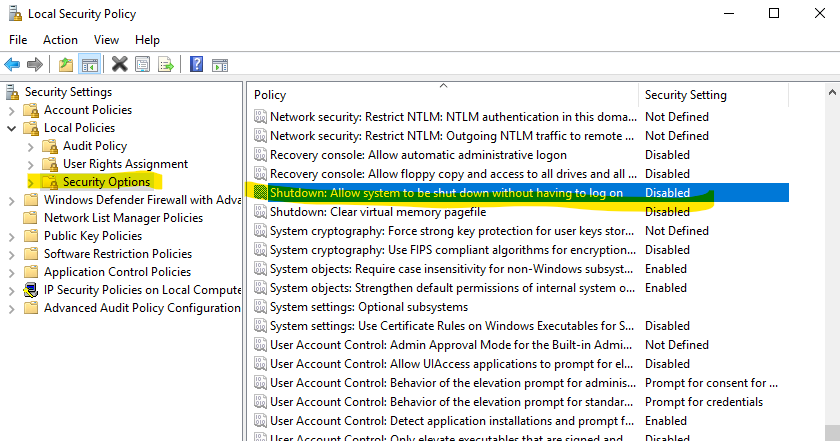

5.4 로그온 하지 않고 시스템 종료 허용 해제

양호 : “로그온 하지 않고 시스템 종료 허용”이 “사용 안 함”으로 설정되어 있는 경우

취약 : “로그온 하지 않고 시스템 종료 허용”이 “사용”으로 설정되어 있는 경우

로그온 창에 “시스템 종료” 버튼이 활성화되어 있으면 로그인을 하지 않고 도 불법적인 시스템 종료가 가능하여 정상적인 서비스 운영에 영향을 주기때문에 종료 버튼을 비활성화 시켜줍니다.

시작> 실행> SECPOL.MSC> 로컬 정책> 보안 옵션> “시스템 종료: 로그온 하지 않고 시스템 종료 허용”을 “사용 안 함“으로 설정

5.5 원격 시스템에서 강제로 시스템 종료

양호 : “원격 시스템에서 강제로 시스템 종료” 정책에 “Administrators”만 존재 하는 경우

취약 : “원격 시스템에서 강제로 시스템 종료” 정책에 “Administrators” 외 다른 계정 및 그룹이 존재하는 경우

원격에서 네트워크를 통하여 운영 체제를 종료할 수 있는 사용자나 그룹을 설정하여 특정 사용자만 시스템 종료를 허용하기 위함입니다.

시작> 실행> SECPOL.MSC> 로컬 정책> 사용자 권한 할당

“원격 시스템에서 강제로 시스템 종료” 정책에 Administrators 외 다른 계정 및 그룹 제거

5.6 보안 감사를 로그할 수 없는 경우 즉시 시스템 종료 해제

양호 : “보안 감사를 로그할 수 없는 경우 즉시 시스템 종료” 정책이 “사용 안 함”으로 되어 있는 경우

취약 : “보안 감사를 로그할 수 없는 경우 즉시 시스템 종료” 정책이 “사용”으로 되어 있는 경우

해당 정책이 활성화 되어 있는 경우 악의적인 목적으로 시스템 종료를 유발 하여 서비스 거부 공격에 악용될 수 있으며, 비정상적인 시스템 종료로 인하 여 시스템 및 데이터에 손상을 입힐 수 있습니다.

시작> 실행> SECPOL.MSC> 로컬 정책> 보안 옵션

“감사: 보안 감사를 로그할 수 없는 경우 즉시 시스템 종료” 정책을 “사용 안 함” 으로 설정

5.7 SAM 계정과 공유의 익명 열거 허용 안 함

양호 : 해당 보안 옵션 값이 설정 되어 있는 경우

취약 : 해당 보안 옵션 값이 설정 되어 있지 않는 경우

익명 열거가 허용될 경우 악의적인 사용자가 계정 이름 목록 을 확인하고 이 정보를 사용하여 암호를 추측하거나 사회 공학적 공격기법 을 수행할 수 있기 때문에 허용하지 말아야 합니다.

시작> 실행> SECPOL.MSC> 로컬 정책> 보안 옵션

"네트워크 액세스 : SAM 계정과 공유의 익명 열거 허용 안 함”과 “네트워크 액세스 : SAM 계정의 익명 열거 허용 안 함”에 “사용” 선택

5.8 Autologon 기능 제어

양호 : AutoAdminLogon 값이 없거나 0으로 설정되어 있는 경우

취약 : AutoAdminLogon 값이 1로 설정되어 있는 경우

Autologon 기능을 사용하면 침입자가 해킹 도구를 이용하여 레지스트리에 저장된 로그인 계정 및 패스워드 정보 유출 가능하기 때문에 기능을 사용하지 않도록 해주어야합니다.

시작> 실행> REGEDIT> HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon

“AutoAdminLogon 값”을 “0“으로 설정 & DefaultPassword 엔트리가 존재한다면 삭제

5.9 이동식 미디어 포맷 및 꺼내기 허용

양호 : “이동식 미디어 포맷 및 꺼내기 허용” 정책이 “Administrator”로 되어 있는 경우

취약 : “이동식 미디어 포맷 및 꺼내기 허용” 정책이 “Administrator”로 되어 있지 않은 경우

관리자 이외 사용자에게 해당 정책이 설정된 경우 비인가자에 의한 불법적인 매체 처리를 허용할 수 있기 떄문에 권한자로 제한시켜주어야 합니다.

시작> 실행> SECPOL.MSC> 로컬 정책> 보안 옵션

“장치 : 이동식 미디어 포맷 및 꺼내기 허용” 정책을 “Administrators” 로 설정

5.10 디스크볼륨 암호화 설정

양호 : "데이터 보호를 위해 내용을 암호화" 정책이 선택된 경우

취약 : “데이터 보호를 위해 내용을 암호화" 정책이 선택되어 있지 않은 경우

디스크 볼륨이 암호화 되어 있지 않은 경우 비인가자가 데이터를 열람할 수 있기 때문에 암호화 설정을 해야합니다.

폴더 선택> 속성> [일반] 탭> 고급>

고급 특성> “데이터 보호를 위해 내용을 암호화” 선택

'IT 일기 (상반기) > 주요정보통신기반시설' 카테고리의 다른 글

| Unix 서버 1. 계정 관리 (0) | 2021.10.13 |

|---|---|

| Unix 서버 (0) | 2021.10.13 |

| Windows 서버 4. 로그 관리 (0) | 2021.10.10 |

| Windows 서버 3. 패치 관리 (0) | 2021.10.10 |

| Windows 서버 2. 서비스 관리(7) (0) | 2021.10.09 |