겉바속촉

[보안] 와이어샤크 파헤치기 본문

WIRESHARK 설치를 진행해주세요!!

https://www.wireshark.org/#download

Wireshark · Go Deep.

What is SharkFest? SharkFest™, launched in 2008, is a series of annual educational conferences staged in various parts of the globe and focused on sharing knowledge, experience and best practices among the Wireshark® developer and user communities. Shar

www.wireshark.org

모두 디폴트로 해준 상태에서 진행했습니다.

와이어 샤크 첫 페이지입니다:)

와이어샤크를 쓰는 목적은 크게 세가지입니다.

- 문제에 대한 원인 규명을 위해

- 우리 네트워크에 어떠한 프로토콜이 왔다갔다하는 지

- 우리 네트워크에 어떤 위협이 있는 지 분석하기 위해

라고 할 수 있습니다.

이제 차근차근 알아보도록 하겠습니다:)

Analyze 탭에서 Display Filters를 클릭해보시면 기본 필터링들을 알아볼 수 있습니다.

그리고 Filter Expression을 클릭해서 필터링 창에 직접 적어볼 수도 있죠.

우선 와이어샤크는 창을 크게 3단으로 구성되어 있습니다.

제일 위에 있는 창이 패킷 리스트

가운데 창이 패킷 디테일창

맨 아래 창이 헥사 뷰 아스키뷰 --> 암호화 안되고 전송되는 경우에 보통 사용

와이어샤크 필터링 기법

기본 필터링

- 특정 프로토콜 검색 : tcp, udp, ip, http, arp, icmp, dns, bootp

DHCP 검색 : bootp로 검색 - IP 주소 검색 : ip.addr == 192.1168.0.1, ip.src, ip.dst

ip주소가 source에 있건, destination에 있건 하나라도 만족한다면 필터링하겠다는 의미 - 연산자 : and( && ), or( || ), not( ! ) ---> 영문자 및 기호로 사용가능 (기호를 더 많이 사용)

ex1) TCP하고 UDP만 뽑고 싶다면 : tcp || udp --> 두개를 동시에 만족할 수 없기 때문에 and가 아님 주의

192.100.100.1 에 대한 tcp만 추출하고 싶다면 : ip.addr == 192.100.100.1 && tcp

tcp && ip.addr == 192.100.100.1

ex2) TCP 제외하고 192.100.100.1 보고 싶다면 : !tcp && ip.addr == 192.100.100.1

192.100.100.1 제외하고 TCP 보고 싶다면 : tcp && !ip.addr == 192.100.100.1 - >=, <= 기호 사용 가능

ex1) 192.168.10.1부터 192.168.10.30까지 추출하고 싶다면

ip.addr >= 192.168.10.1 && ip.addr <= 192.168.10.30

ex2) 80포트만 추출하고 싶다면

tcp.port ==80

ex3) 80 부터 8080 까지 추출하고 싶다면

tcp.port >= 80 && tcp.port <= 8080 - 기본 필터의 경우 Wireshark 설치 경로의 cfilters 수정으로 편집 가능

책갈피 클릭 후에 Manage Display filters 클릭하면 기본필터가 등장합니다.

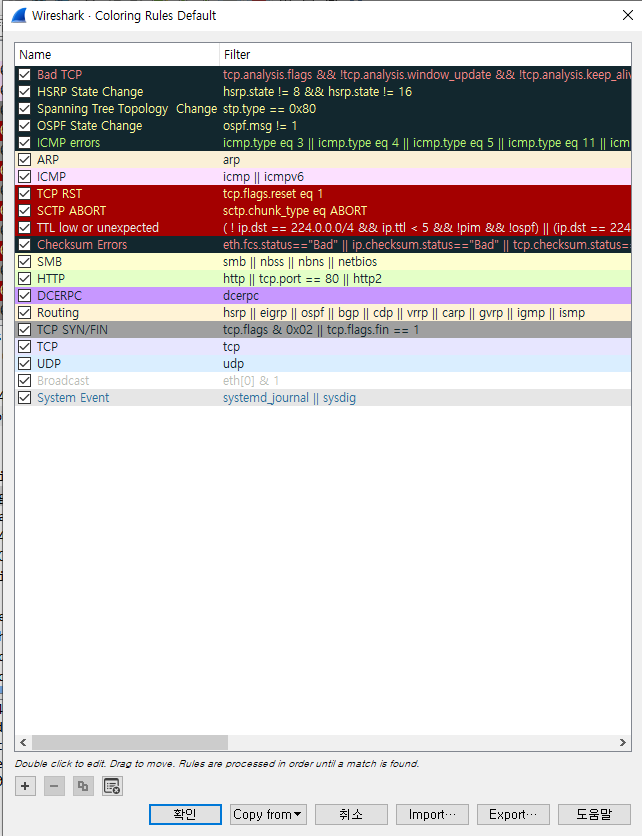

우선 와이어샤크를 사용하면서 접하는 색깔들..

막,,, 빨강... 검정... 좀 불안한 색깔들....

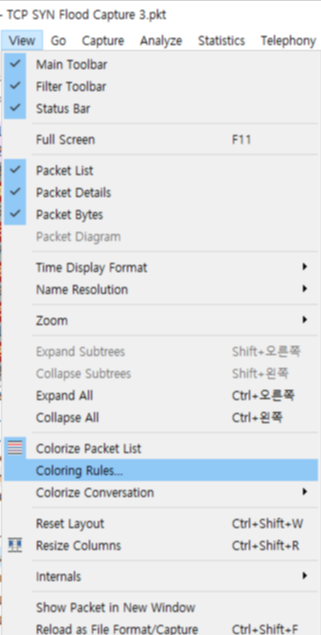

View - Coloring Rules..를 클릭해보세요!!

그럼 color 규칙들을 살펴볼 수가 있습니다.

Statics 탭으로 가서

Conversations 를 클릭해보면 --> 통신했던 Source destination을 묶음으로 표시

Endpoints 를 클릭해보면 --> 각각 ip마다 개별로 표시

Conversation을 클릭해봤습니다..

SYN ~ FYN까지가 하나의 세션입니다.

TCP가 279개가 나오는 것을 확인할 수 있는데요.

Address A 가 클라이언트 포트

Address B 가 서버 포트

로 보이고 있습니다.

다음과 같이 원하는 패킷만 볼 수도 있구요

하나 선택해서 자세하게 살펴보겠습니다.

도대체 왜 014인지 알아보겠습니다:)

각각 3등분을 해서 4자리 수들이 2^3, 2^2, 2^1, 2^0 을 의미합니다:)

'IT 일기 (상반기) > 네트워크 및 시스템 보안' 카테고리의 다른 글

| [보안] 접근제어 (feat. 기능레벨의 접근통제) (0) | 2021.02.08 |

|---|---|

| [보안] Bee-Box 설치 및 실행 (0) | 2021.02.08 |

| [보안] 보안장비 로그 분석 (0) | 2021.02.08 |

| [보안] 시스템 로그 분석 4 (feat. Linux) (0) | 2021.02.07 |

| [보안] 시스템 로그분석 3 (0) | 2021.02.05 |