겉바속촉

[보안] Sysinternals, Nirsoft 설치 후 사용해보기 본문

1. Sysinternals Utilites 설치

https://docs.microsoft.com/en-us/sysinternals/downloads/

Sysinternals Utilities - Windows Sysinternals

Evaluate and find out how to install, deploy, and maintain Windows with Sysinternals utilities.

docs.microsoft.com

2. Nirsoft 설치

https://launcher.nirsoft.net/downloads/index.html

NirLauncher - Download the latest package

Download NirLauncher Package This zip file is password-protected. The password for extracting the files is nirsoft9876$ (Click the password to copy it to the clipboard) Notice: Don't use any aggressive download manager that opens multiple connections. If y

launcher.nirsoft.net

Nirsoft를 다운받은 후에 압축 해제해보면 암호를 입력해야할텐데요

패스워드는 nirsoft9876$ 입니다!!

1. Sysinternals Utilites 사용

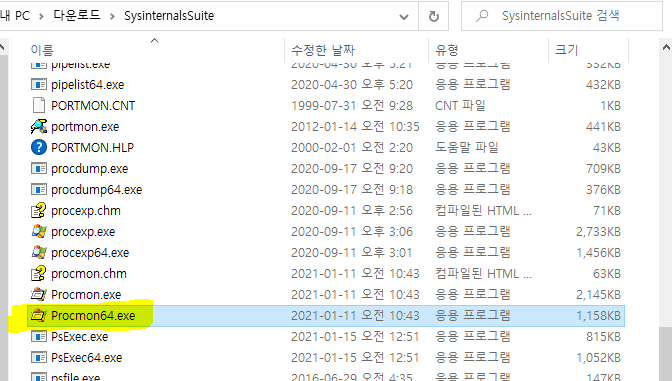

Sysinternal 압축해제하고서 시작할게요~

다음과 같이 여러가지 들이 있습니다:)

Autoruns64.exe

이제 Autoruns64.exe 를 관리자권한으로 실행하겠습니다.

우선 이 프로그램은

윈도우가 부팅될때 자동으로 로드되고 실행되는 프로그램들을 보여줍니다.

everything 탭

이 탭에서는 말그대로 전체가 모두 나옵니다.

pc가 악성코드에 감염되었다면 여기에 추가가 될 것입니다.

악성코드의 판단 기준은 악성코드를 실행시켜 악성코드의 행동을 보고 판단합니다.

어떤 행위를 하냐에 따라 위험성의 유무를 진단하쥬!

logon 탭

윈도우 로그인될 때 실행되는 것들을 볼 수 있습니다.

계정마다 당연히 다르겠죠??

Anlab, 한글업데이트, 카카오톡...등등

Explorer 탭

handler가 있는 것을 볼 수 있습니다.

os에서 제공되는 기능을 이용할 때 handler를 보통 호출합니다.

탐색기에 들어갔을 떄 보통 나오는 것들을 볼 수 있습니다.

즉 마우스 우클릭 하면 등장하는 것들을 의미하쥬

Internet Explorer 탭

Active X, Toolbar.... 이런것들이 설치가 됩니다.

웹 브라우저를 킬때 함께 동작되는 것들이죠!!

사실 여기 있는 것들은 다 지워주워도 무방합니다.

물론 ActiveX는 정말 좋은 기능입니다.

프로그램 배포가 쉽고 사용자가 찾으러 다니지 않아도 자동 설치를 권장하죠!

Scheduled Tasks 탭

특정시점에 동작합니다.

즉 특정 조건을 만족하면 수행되겠죠??

윈도우는 스케쥴러, 리눅스는 cron(주기적으로 실행), at(한번만 실행) 등이 있습니다.

악성코드들이 좋아하는 경로입니다.

Services 탭

윈도우 시작할때 백그라운드로 계속 돌고 있는 것들입니다.

원래 아무것도 설치하지 않았다면 윈도우 기본 서비스들만 존재하겠죠??

필요없는 것들은 중지시켜주는 것이 좋습니다.

Drivers 탭

드라이버에 악성코드 만들 수 있는 사람들은 보통 전문가입니다;;;

그런데 드라이버에 악성코드를 심으면 어떤 이점이 있을까요??

부팅과정을 생각해보면 드라이버가 먼저 로드가 됩니다.

그래서 요새는 백신이 먼저 로드가 되도록 만들어집니다.

| Tool | 수집 정보 |

| Filemon | 실시간으로 파일이 실행되는 내용을 모니터링 Sysinternals에서 배포 중지, Process Moniter로 기능 통합 |

| Regmon | 실시간으로 레지스트리가 실행되는 내용을 모니터링 Sysinternals에서 배포 중지, Process Moniter로 기능 통합 |

| Process Explorer | Process를 감시하거나, 제거할 때 사용 |

| Process Monitor | Filmon과 Regmon을 결합한 실시간 모니터링 툴 |

| IceSword | 안티루트킷으로 유명하고 루트킷 삭제 및 접근 가능 |

| Everything | 파일 검색 프로그램으로 루트킷 파일 또한 검색 가능 |

| Autoruns | 현재 구동중인 서비스와 실행된 프로그램 모니터링 (Scheduled Tasks 기능) |

| TCPDUMP | 네트워크 패킷 정보 모니터링 |

| TCP Viewer | 프로세스가 사용하는 네트워크 정보 |

| Wireshark | 네트워크 패킷 수집 |

procexp64.exe

이제 다른 도구를 알아보겠습니다

procexp64.exe 파일을 관리자권한으로 열어줄게요:)

Process Explorer는 현재 실행중인 파일들, 프로세스들을 보는 것입니다.

포르세스는 실행시키면 램에 저장이 되어있어야 하고 그것이 또 하드에 저장되어있어야 합니다.

특정 exe를 클릭하면 아래 패널에 정보들이 나옵니다.

패널에는 두가지 버튼이 있습니다.

핸들러가 보고싶다면 다음 버튼 클릭!!!

DLLs가 보고싶다면 다음 버튼 클릭!!

DLL - 동적 링크 라이브러리

모든 것을 다 만들지 않고 호출해서 사용

procmon64.exe

procmon64.exe 를 관리자권한으로 실행시켜보겠습니다.

Process Monitor를 의미하는데요

처음에 키면 filter가 뜰텐데 그걸 적용시키지 않고 그냥 ok~

그럼 event가 계~~~속해서 증가할 거에요

File - Capture Events 클릭!!해서 중지를 시킬게요

그럼 해당 내용이 쭈욱 표시가 됩니다:)

프로세스가 윈도우에서 동작하는 전체 행위를 캡쳐해주는 것입니다.

컴퓨터에 우리가 어떤 입력을 하지 않아도 프로세스는 알아서 돌아가고 있을 것입니다.

동작과정을 세세하게 알고 싶다면 filtering을 같이 해주시면 되는 거에요.

이게 바로 동적분석!!!!!

****참고사항****

이걸 키고나면 pc카톡 상황 다음과 같습니다.

그래서 재부팅했다는 소문;;; ㅎㅎㅎㅎ

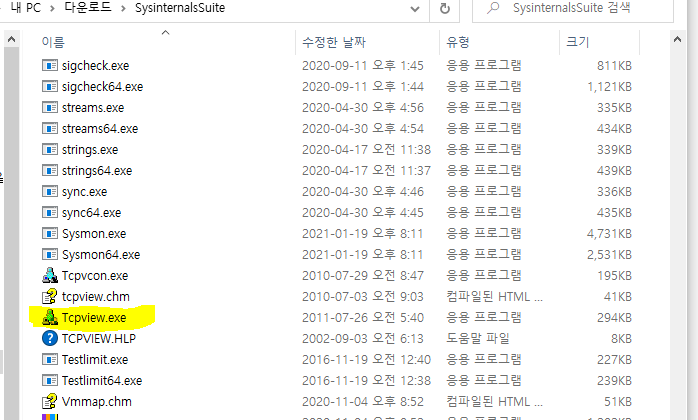

Tcpview.exe

Tcpview.exe를 관리자로 실행

통신중인 것이 쭈욱 나오게 됩니다. 통신상태들도 확인할 수 있겠쥬?!

agree 클릭!!

다음과 같이 어디로 통신하는지 포트번호는 무엇인지 등등 확인 가능합니다.

2. Nirsoft 사용

압축해제 후 다음과 같이 표시한 exe 파일 실행시켜주세요

시스템 정보에 접근을 시도하기때문에 백신에 의해서 이러한 도구들이 걸리는 것입니다.

접속한 적이 있는 것들은 정보가 모두 남아 있습니다.

크롬 히스토리들도 있고 여러가지 종류가 있쥬!!

웹 브라우저 툴 탭 눌러서 캐쉬들도 확인 가능합니다.

쿠키에 대한 데이터들도 눌러서 볼 수 있구요!!

보통 3가지를 많이 확인합니다.

쿠키, 캐쉬, 히스토리

그리고 보통 이 도구는 언제 많이 쓰느냐.....

system utilities탭으로 가서 usbdeview를 클릭!!!

그럼 접속했던 usb 정보확인이 가능합니다.

흔적들이 남아있습니다.

처음에 usb 꽂을때 장치드라이버가 설치가 되잖아요??

언제 연결했는지까지 모두 뜹니다.

'IT 일기 (상반기) > 네트워크 및 시스템 보안' 카테고리의 다른 글

| [보안] 시스템 로그분석 3 (0) | 2021.02.05 |

|---|---|

| [보안] 자동화 도구 (0) | 2021.02.05 |

| [보안] 시스템 로그 분석 2 (feat. Powershell) (0) | 2021.02.04 |

| [보안] 시스템 로그 분석 1 (0) | 2021.02.04 |

| [보안] NAC/ ESM/ SIEM/ TMS (0) | 2021.02.04 |