겉바속촉

[보안] Burp Suite_XSS, 프록시, repeater 본문

Burp Suite_XSS, 프록시, repeater

작업 전의 설정은 지난 번과 동일합니다.

2021/02/02 - [IT 일기 (상반기)/네트워크 및 시스템 보안] - [보안] Burp Suite_프록시, repeater

[보안] Burp Suite_프록시, repeater

Burp Suite를 켜볼까요?~ VMWARE에서는 METASPLOITABLE을 돌리고 있습니다:) 프록시 설정을 위해서 다음과 같이 OPTIONS탭에서 확인해주세요. 웹 브라우저에서 프록시 설정해주기!! 그리고 되도록이면 server

2-juhyun-2.tistory.com

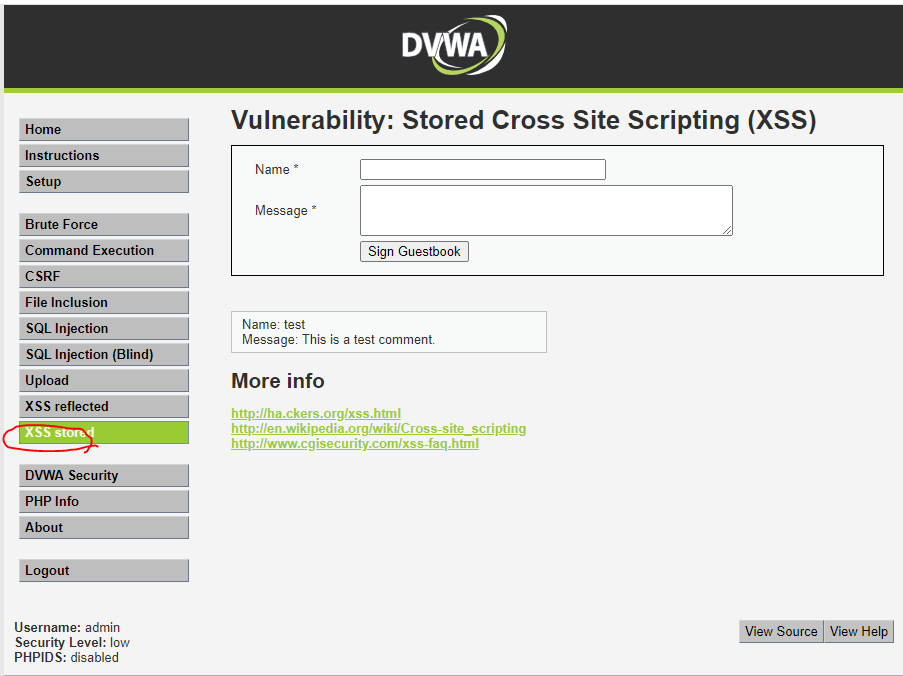

이번에는 xss탭에서 연습을 해보도록 할게요

test1을 입력하고 메세지는 hello~라고 입력했습니다.

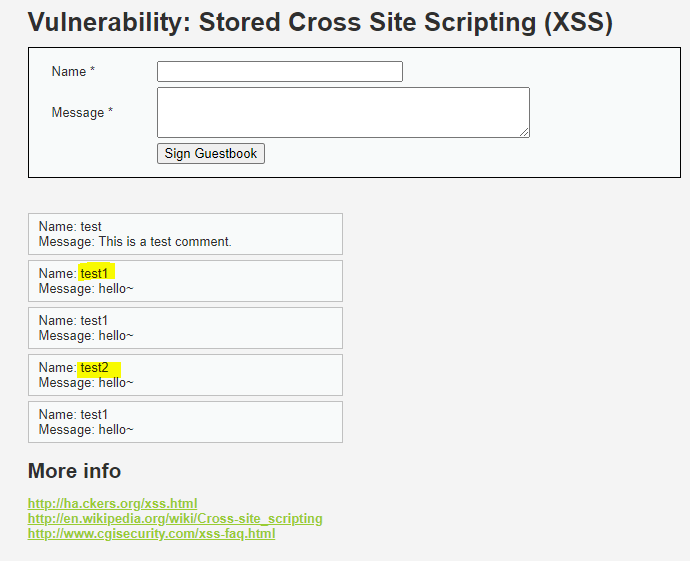

우클릭 - Send to Repeater 클릭

Repeater 탭에서 Send 클릭!!

test2라고 고쳐주고나서 또 Send 클릭

인터셉트를 꺼준 상태에서 확인해보면 아까 인터셉트가 켜져있음에도 불구하고

repeater로 보내서 send를 계속 해주었기 때문에

다음과 같이 모두 보내져있습니다:)

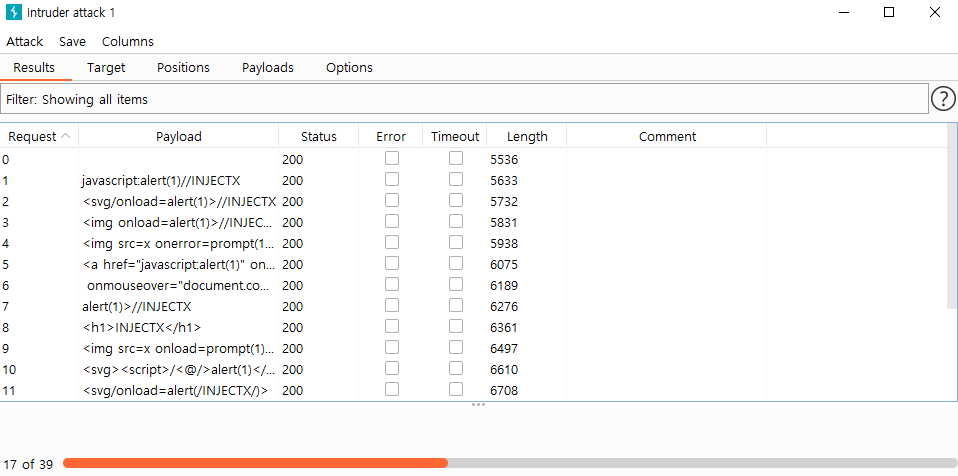

이번엔 우클릭 - Send to Intruder

Position 탭에서 블럭처리 된 것들 확인 후에 clear 버튼 눌러주세요

그리고 메세지로 입력했던 hello~부분만 블럭처리 한 후에 add 버튼 클릭!!

메세지 부분만 블럭처리해서 add해주면 다음과 같이 되어야 합니다:)

이제 Intruder - payload 탭으로 가주세요

다음 표시한대로 고쳐줄건데요!!

다음 파일을 로컬에 저장해준 후에 Payload Option의 load를 클릭해서 넣어줄게요

그리고 start attack클릭

200으로 떨어지면 정상적으로 서버에 올라간 것입니다.

그럼 테스트한 내용이 줄르르르르르를륵 나올텐데요

나중에는 지워주셔야합니다;;;;

'IT 일기 (상반기) > 네트워크 및 시스템 보안' 카테고리의 다른 글

| [보안] 웹 서버 보안 설정 (0) | 2021.02.02 |

|---|---|

| [보안] 정적 분석도구 & 동적 분석도구 (0) | 2021.02.02 |

| [보안] Burp Suite_프록시, repeater (2) | 2021.02.02 |

| [보안] DirBuster 설치 및 작업 (0) | 2021.02.02 |

| [보안] XSS, 파일 업로드 취약점 (0) | 2021.01.29 |